Настройка правил Firewall

С помощью межсетевого экрана прямо из панели управления можно управлять доступом к виртуальным машинам и изолированным сетям, входящими и исходящими пакетами данных. Данная опция отдельно не тарифицируется и входит в стоимость шлюза.

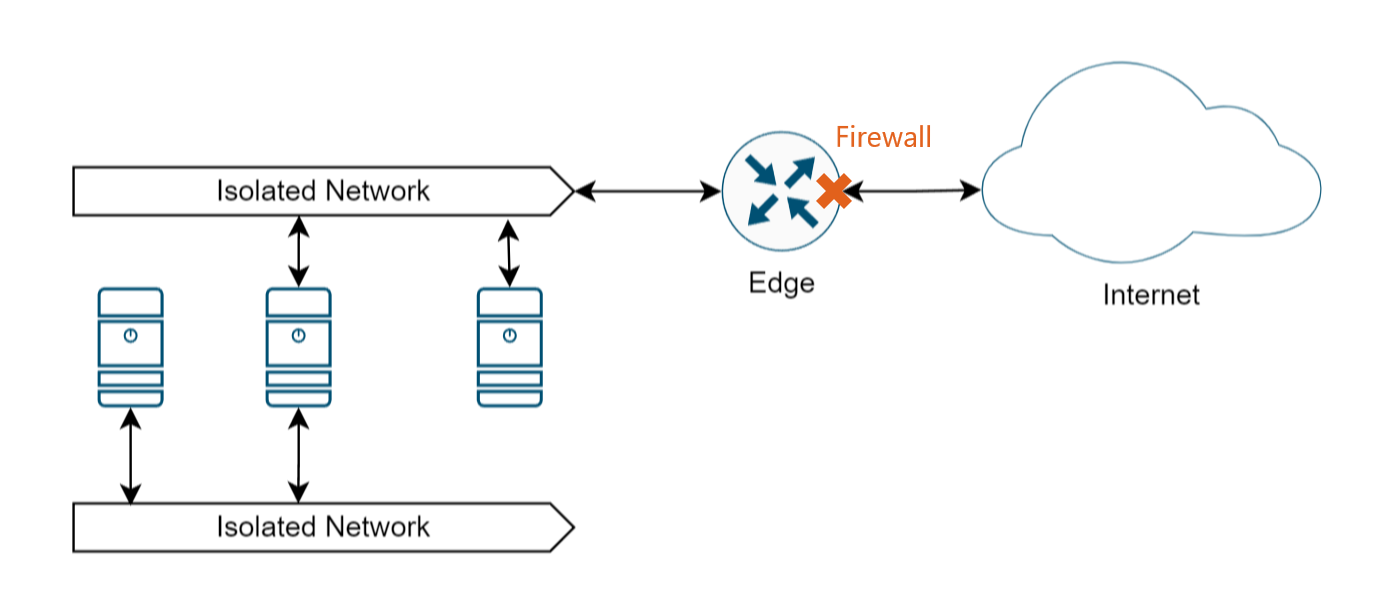

Сетевая архитектура

Пограничный шлюз располагается на границе изолированной сети и глобальной сети Интернет, позволяя контролировать сетевой трафик с помощью межсетевого экрана. Шлюз имеет 4 сетевых интерфейса. Один интерфейс взаимодействует с глобальной сетью Интернет, именно здесь создаются правила межсетевого экран. Три других интерфейса относятся к частным сетям.

Рисунок 1. Сетевая архитектура

Рисунок 1. Сетевая архитектура

Во избежание конфликта правил межсетевых экранов и его правильной настройки необходимо понимать порядок их действия. Во-первых, возможно настроить брандмауэр для шлюза. Во-вторых, доступна возможность настроить внутренний брандмауэр, например, для Linux серверов через iptables, для Windows — встроенный.

Для входящих пакетов первым применяется брандмауэр на уровне сети. Если пакет прошёл, дальше применяется внутренний программный механизм. Для исходящих пакетов применяется обратная последовательность действий.

Создание правила

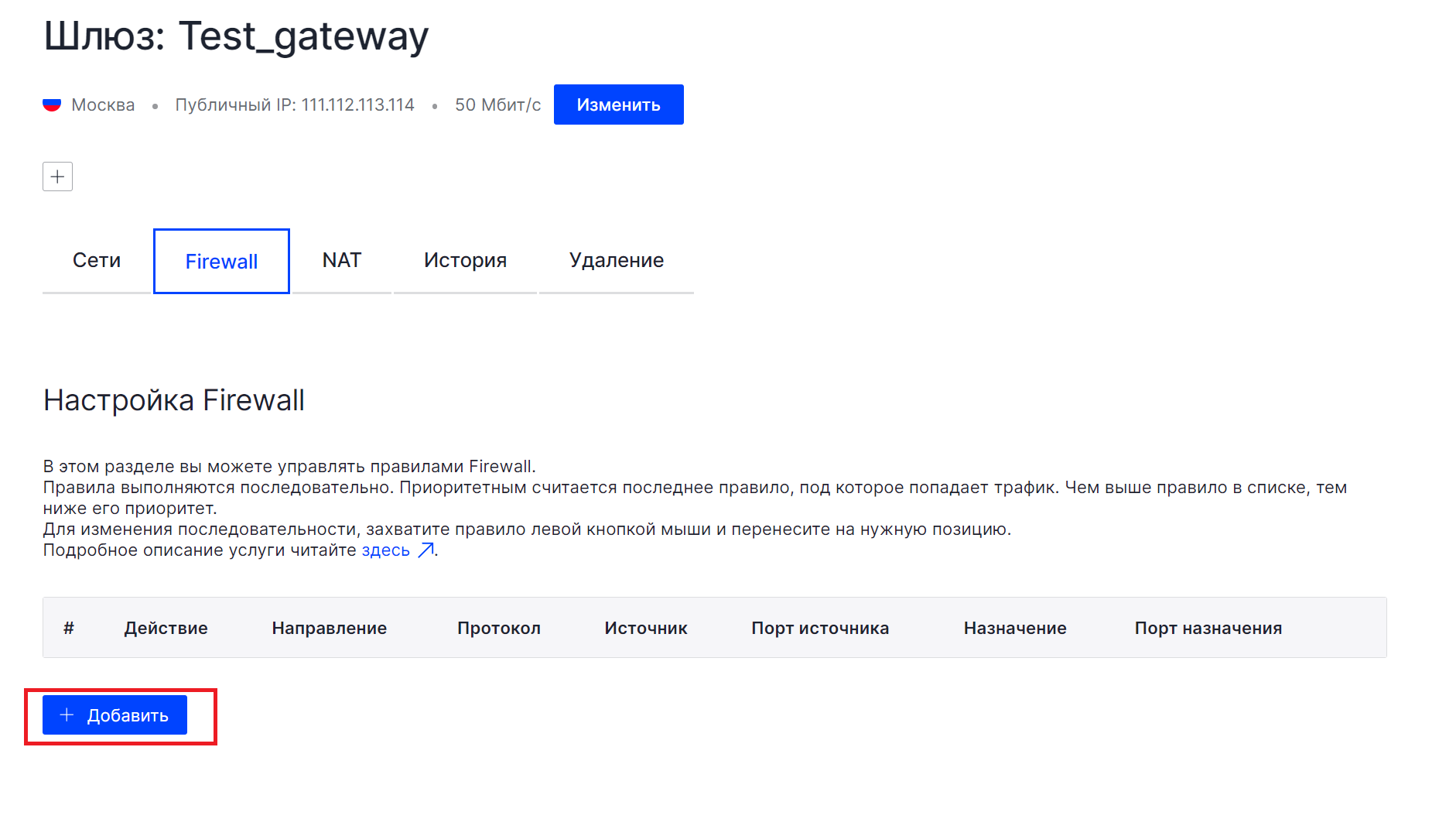

Конфигурация брандмауэра находится в настройках шлюза в разделе Firewall.

Правила выполняются последовательно. Приоритетным считается последнее правило, под которое попадает трафик. Чем выше правило в списке, тем ниже его приоритет. Изменять последовательность правил можно с помощью Drag and Drop, перетащив правило левой кнопкой мыши на нужную позицию.

Для создания правила нажмите кнопку Добавить.

Рисунок 2. Создание нового правила firewall

Рисунок 2. Создание нового правила firewall

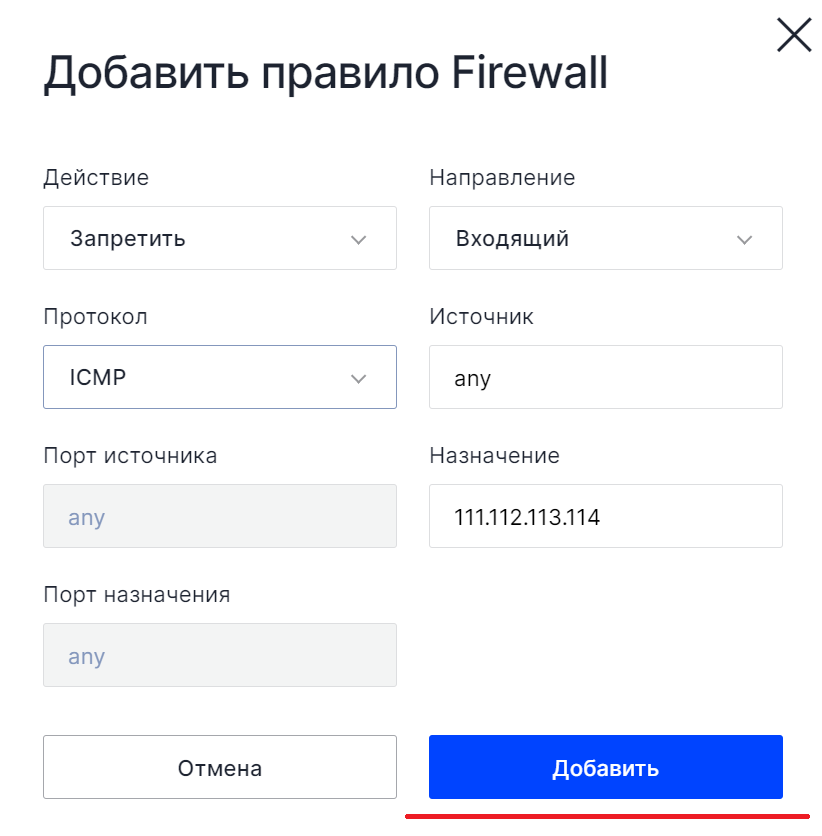

Перед вами откроется окно добавления правила. Необходимо заполнить следующие поля:

- Действие — действие, которое необходимо применить: Разрешить — позволяет пересылки пакетов данных, Запретить — ограничивает пересылки пакетов данных.

- Направление — направление для применения правила: Входящий — правило применяется для входящих пакетов данных, Исходящий — для исходящих.

- Протокол — тип протокола, доступно: TCP, ICMP, UDP и IP.

- Источник/Назначение — требуется указать одно из значений: IP-адрес сервера, адрес сети в формате или ANY.

- Порт источника/Порт назначения — при выборе протокола TCP, UDP возможно указать порт или any.

Для создания правила нажмите Добавить.

Рисунок 3. Заполнение полей нового правила firewall

Рисунок 3. Заполнение полей нового правила firewall

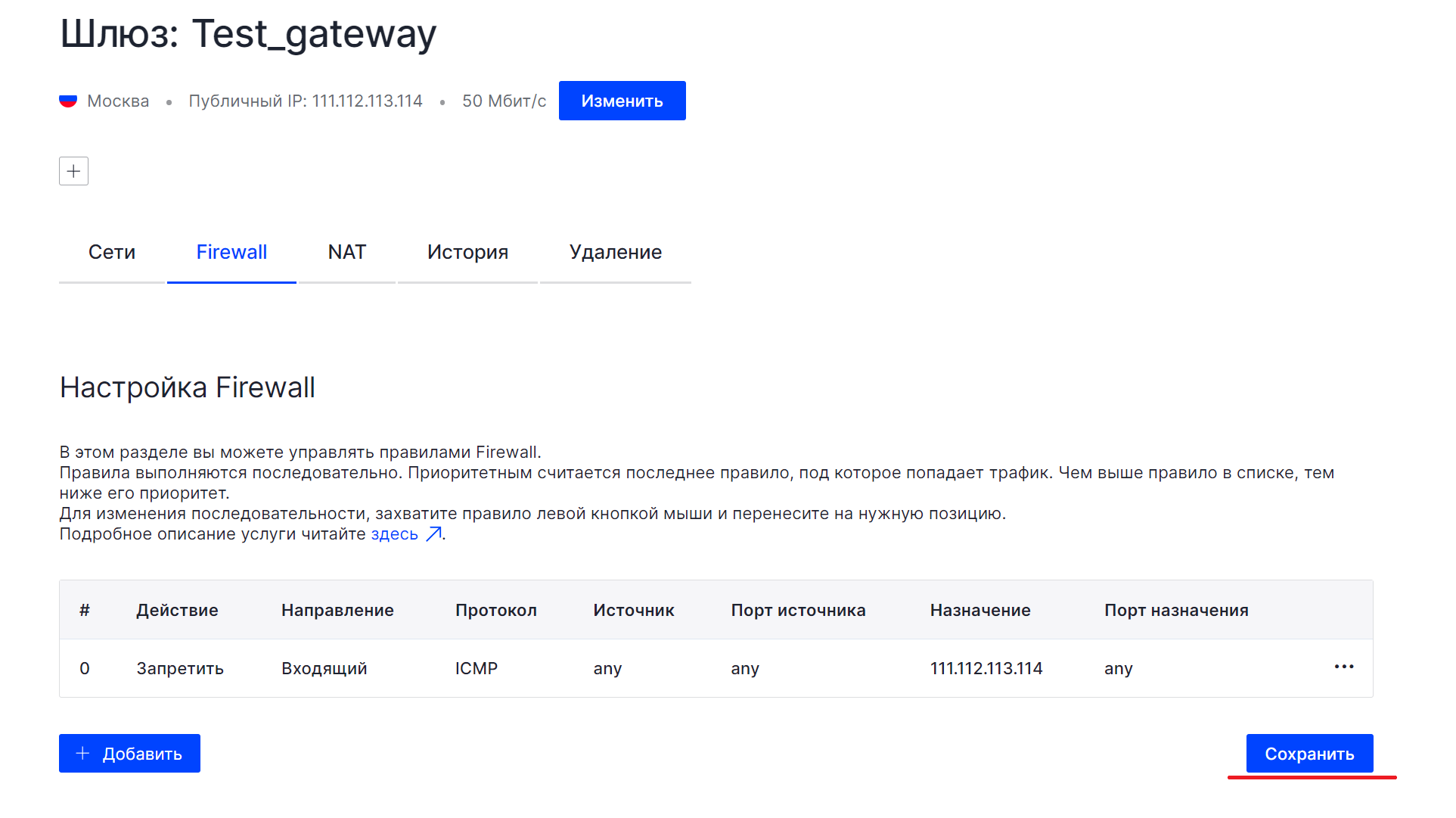

Для того чтобы созданное правило вступило в силу, необходимо сохранить изменения с помощью кнопки Сохранить. Также возможно добавить несколько правил, а затем сохранить их одновременно.

В приведённом примере, правило #0 блокирует входящие на адрес шлюза 111.112.113.114 пакеты по протоколу ICMP для всех IP адресов.

Рисунок 4. Правило #0

Рисунок 4. Правило #0

Примеры правил

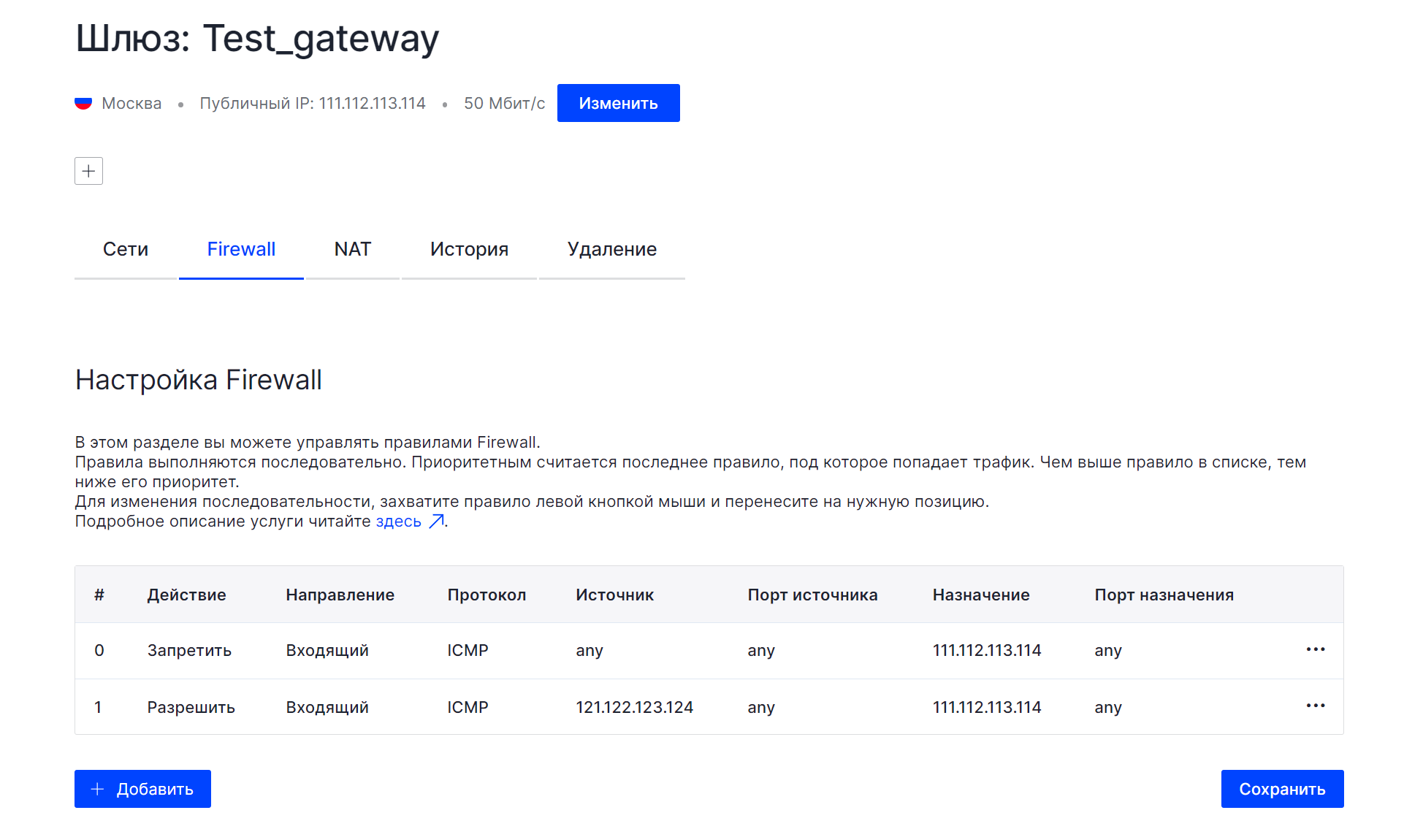

Чем меньше порядковый номер правила (чем выше оно в списке), тем ниже его приоритет. Например, после того как было создано запрещающее правило (#0) для входящих ICMP пакетов со всех адресов, создадим правило разрешающее получать входящие пакеты по протоколу ICMP с определённого адреса 121.122.123.124. После сохранения изменений, конфигурация брандмауэра позволит пропускать на адрес 111.112.113.114 пакеты по протоколу ICMP только с определённого адреса (#1).

Рисунок 5. Примеры правил

Рисунок 5. Примеры правил

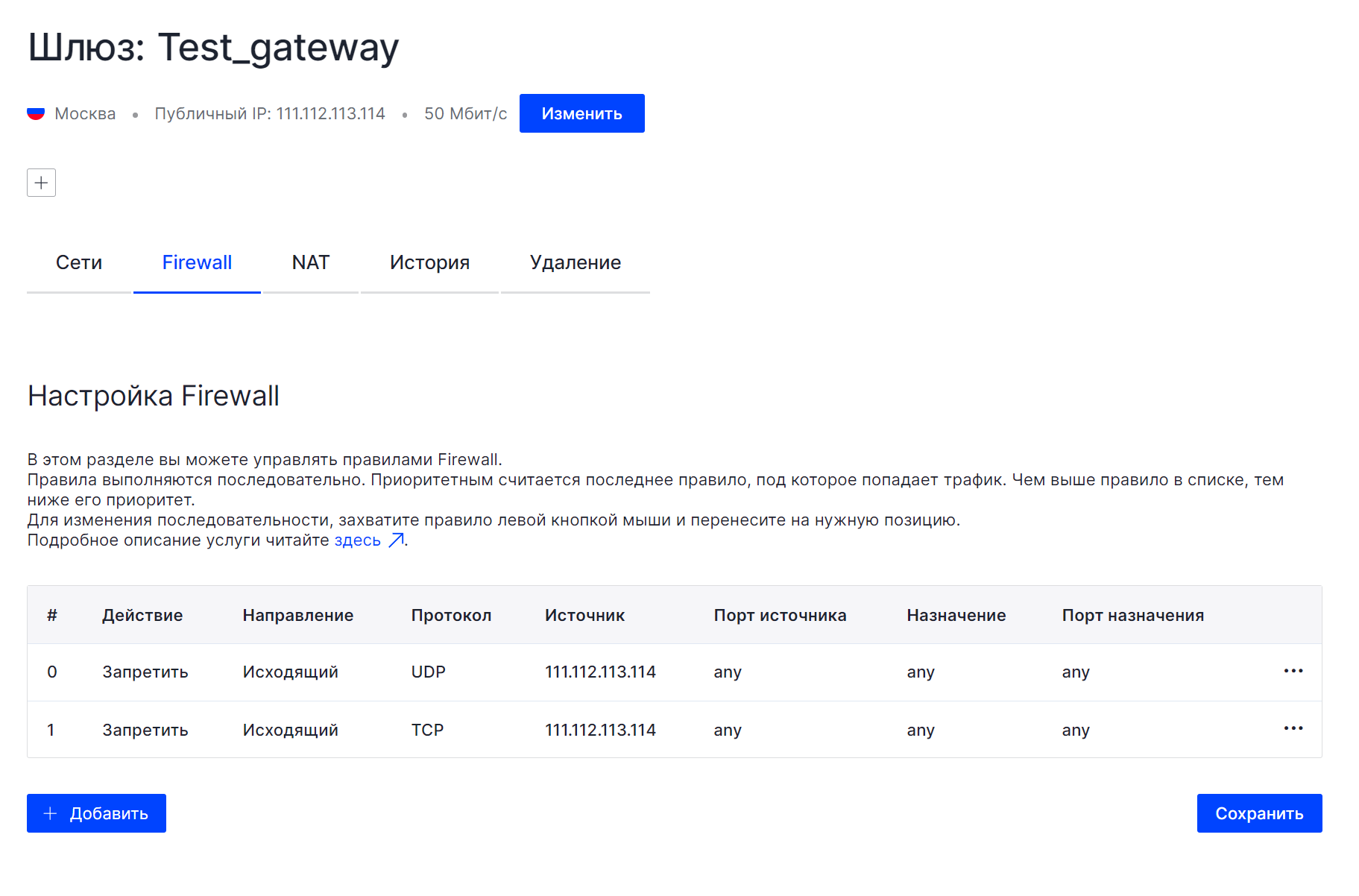

Рассмотрим пример для исходящего трафика. Добавим два правила:

- #0 запрещает любой исходящий трафик от шлюза 111.112.113.114 по протоколу UDP.

- #1 запрещает любой исходящий трафик от шлюза 111.112.113.114 по протоколу TCP.

Рисунок 6. Примеры правил

Рисунок 6. Примеры правил

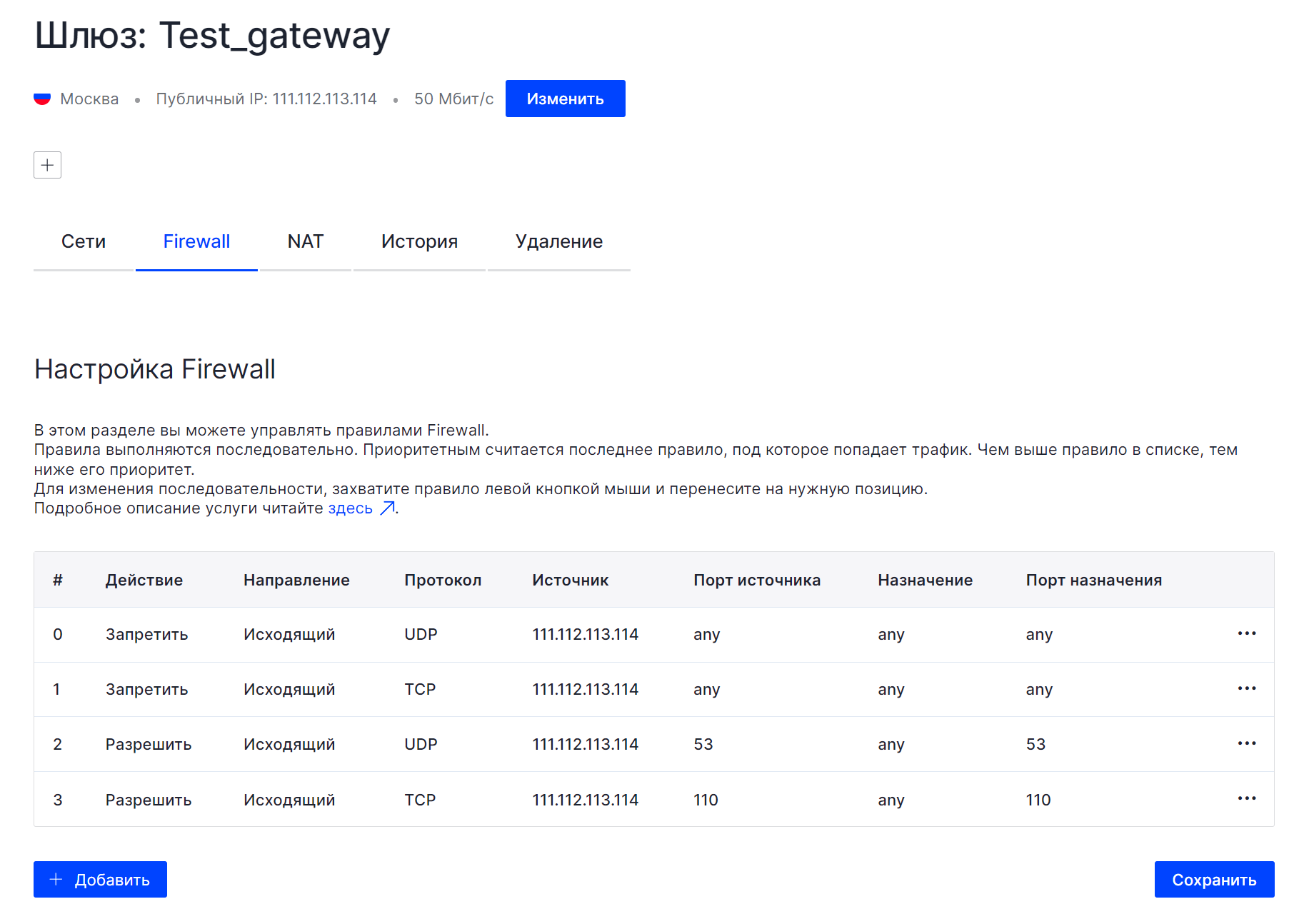

Затем добавим ещё два правила:

- #2 разрешает передачу исходящего трафика через 53 порт по UDP-соединению для службы DNS.

- #3 разрешает отправлять пакеты данных с адреса 111.112.113.114 на удалённый почтовый сервер через 110 порт по TCP-соединению.

Рисунок 7. Примеры правил

Рисунок 7. Примеры правил

Изменение приоритета правил

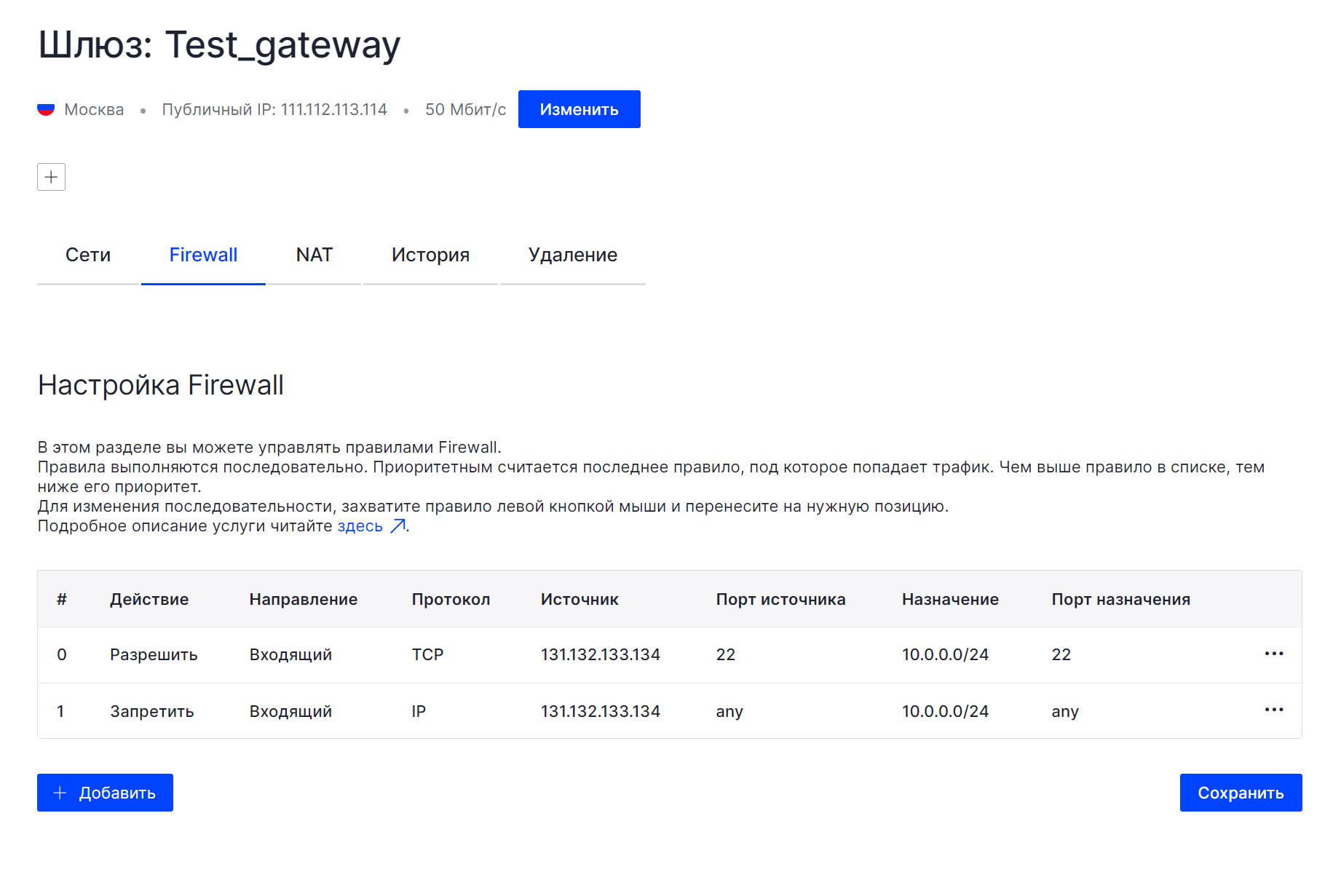

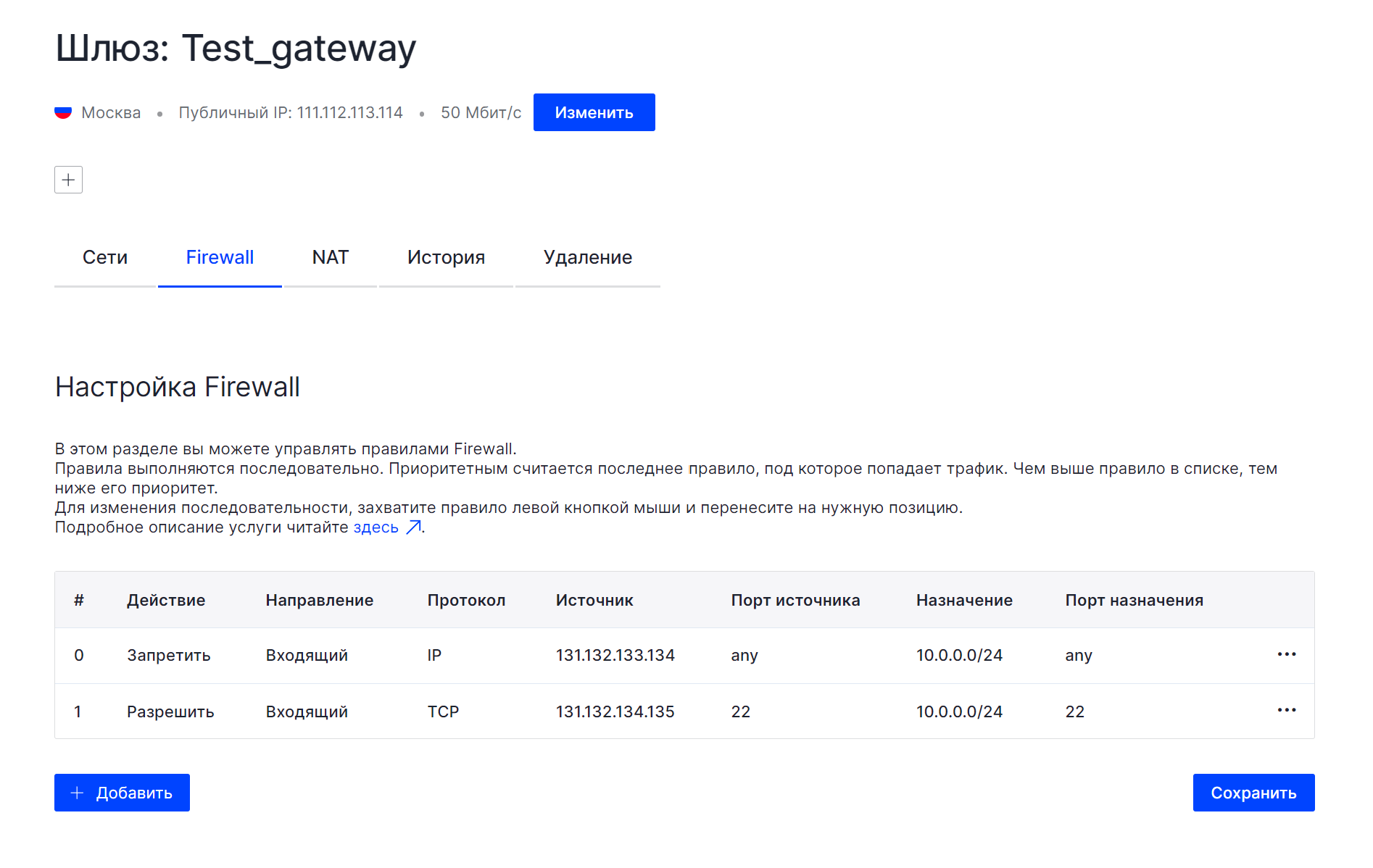

Рассмотрим процесс действия приоритета правил на примере. Добавим два правила для входящих пакетов данных:

- #0 разрешает все входящие пакеты данных через 22 порт по TCP-соединению от источника 131.132.133.134 в сеть 10.0.0.0/24.

- #1 запрещает входящие пакеты данных по протоколу IP с определённого адреса источника в сеть 10.0.0.0/24.

Рисунок 8. Примеры правил

Рисунок 8. Примеры правил

Поскольку нижестоящие правила обладают более высоким приоритетом, запрещающее правило #1, направленное от источника 131.132.133.134 до локальной сети 10.0.0.0/24 блокирует все входящие пакеты данных по протоколу TCP. Для изменения приоритета правил перетащите с помощью левой кнопки мыши разрешающее правило вниз и сохраните изменения.

Рисунок 9. Изменение приоритета правил

Рисунок 9. Изменение приоритета правил

После сохранения конфигурации порядковые номера правил изменятся, а также изменится их приоритет. Теперь конфигурация брандмауэра позволит пропускать в сеть 10.0.0.0/24 пакеты с определённого адреса по протоколу TCP. Другие источники и цели назначения под правила не попадают.